Múltiples colecciones de NFT en riesgo por falla en biblioteca de código abierto

Una vulnerabilidad en una biblioteca de código abierto que es común en todo el espacio Web3 afecta la seguridad de los contratos inteligentes prediseñados y afecta a múltiples colecciones de NFT, incluida Coinbase.

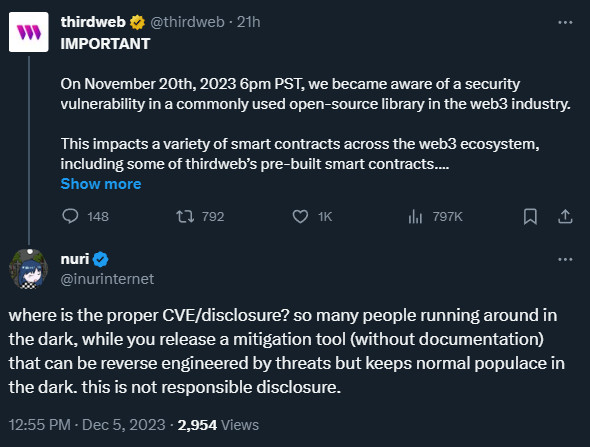

La divulgación llegó hoy desde desarrollo Web3 plataforma Thirdweb. El anuncio proporciona un mínimo de detalles, lo que molestó a algunos usuarios que querían aclaraciones que pudieran ayudarles a proteger los contratos.

Tercera web dijo que se dio cuenta de la falla de seguridad el 20 de noviembre e impulsó una solución dos días después, pero no reveló el nombre de la biblioteca ni el tipo o gravedad de la vulnerabilidad para evitar alertar a los atacantes. .

La compañía dice que tiene se comunicó con los mantenedores de la biblioteca vulnerable y también alertó a otros protocolos y organizaciones del problema, compartiendo hallazgos y mitigaciones.

Los siguientes contratos inteligentes se ven afectados por la falla:

AirdropERC20 (v1.0.3 y posteriores), ERC721 (v1.0.4 y posteriores), ERC1155 (v1.0.4 y posteriores) ERC20Claimable, ERC721Claimable, ERC1155Claimable

BurnToClaimDropERC721 (todas las versiones)

DropERC20, ERC721, ERC1155 (todas las versiones)

Tarjeta de fidelización

MarketplaceV3 (todas las versiones)

Envoltura múltiple, envoltura múltiple_OSRoyaltyFilter

OpenEditionERC721 (v1.0.0 y posteriores)

Empacar y Pack_OSRoyaltyFilter

TieredDrop (todas las versiones)

TokenERC20, ECRC721, ERC1155 (todas las versiones)

SignatureDrop, SignatureDrop_OSRoyaltyFilter

Dividido (bajo impacto)

TokenStake, NFTStake, EditionStake (todas las versiones)

"Si utilizó nuestro SDK de Solidity para ampliar nuestro contrato base o creó un contrato personalizado, no creemos que la vulnerabilidad se extienda a su contrato", explica Thirdweb, y agrega que esto no es una garantía porque "no pueden auditar contratos individuales". ".

Thirdweb compartió los detalles del exploit con los mantenedores de la biblioteca afectada y dijo que no ha visto que la vulnerabilidad se aproveche en los ataques.

Usuarios molestos por la falta de transparencia

La ausencia de detalles llevó a algunos usuarios a pedir aclaraciones o a Especule que el problema está en la implementación Thirdweb de la biblioteca.

Un usuario se quejó de la falta de transparencia solicitando el identificador CVE (vulnerabilidades y exposiciones comunes) de la vulnerabilidad y una explicación de cómo funciona la mitigación.

fuente: nuri

Bloquear contratos vulnerables

Thirdweb dijo que los propietarios de contratos inteligentes deben tomar medidas de mitigación de inmediato para todos los contratos prediseñados creados antes del 22 de noviembre de 2023 a las 7 p.m., hora del Pacífico.

El consejo es bloquear los contratos vulnerables, tomar una instantánea y luego migrarla a un nuevo contrato creado con una versión no vulnerable de la biblioteca. Una herramienta dedicada y un tutorial sobre cómo mitigar los contratos afectados están proporcionado aquí .

Thirdweb dijo que ofrecería subvenciones de gas retroactivas para cubrir las mitigaciones de contratos, pero los usuarios deben hacerlo; complete un formulario para ser aprobado.

Naturalmente, la advertencia ha preocupado a los poseedores de NFT valiosos y las grandes plataformas comerciales de NFT ya han respondido a la situación.

En un anuncio del lunes, Coinbase NFT dijo que se enteró de la vulnerabilidad el viernes pasado y que afecta algunas de sus colecciones creadas con Thirdweb.

"Coinbase en sí no se ve afectado por este problema y todos los fondos en Coinbase están seguros", añade la plataforma de intercambio de cifrado.

Los mantenedores de la biblioteca OpenZeppelin para el desarrollo de contratos inteligentes también fueron informados sobre el problema que afecta a las versiones de Thirdweb de DropERC20, ERC721, ERC1155 (todas las versiones) y el contrato prediseñado AirdropERC20.

"Según nuestra investigación, el problema es inherente a una integración problemática de patrones específicos, y NO particular de las implementaciones contenidas en la biblioteca de contratos de OpenZeppelin" - OpenZeppelin

Mocaverse, la colección de NFT de membresía para el ecosistema de Animoca Brands, también actualizó a sus usuarios que sus activos están seguros y que "actualizó con éxito los contratos inteligentes de la colección Mocaverse NFT, Lucky Neko y Mocaverse Relic para cerrar la vulnerabilidad de seguridad relevante".

El martes, después de tomar todas las medidas de mitigación posibles, Mocaverse señaló el riesgo potencial a las empresas subsidiarias de Animoca Brands, para permitirles tomar las medidas necesarias para la seguridad de los activos de sus usuarios.

"Para los contratos que no se pueden actualizar, incluidos Realm Ticket y Honorary Collection, hemos bloqueado los contratos relevantes y tomado una instantánea de todos los datos, y posteriormente permitiremos a los titulares originales reclamar los NFT según sus tenencias anteriores a través de Thirdweb. en un nuevo contrato inteligente sin la vulnerabilidad conocida" - mocaverso

De manera similar, OpenSea anunció que estaban trabajando estrechamente con Thirdweb para mitigar los riesgos involucrados y planear ayudar a los usuarios afectados.